LIEBE KUNDEN!

1A-TELEPARTNER FÜR

WAS AUCH IMMER:

BEREITSTELLUNG

HILFESTELLUNG

HERSTELLUNG

UMSTELLUNG

EINSTELLUNG

BESTELLUNG

OHNE ENDE!

01. 04. 2023 12:30

Der Vorfall einfach erklärt.

29. 03. 2023 In der 3CX Desktop App wird ein Trojaner identifiziert. Herkunft dürfte Nordkorea sein.

30. 03. 23 – 01. 04. 2023 Kurz nach Mittag wird die 3CX Desktop App in Quarantäne versetzt

- Als betroffen wurden folgende Versionen identifiziert

-

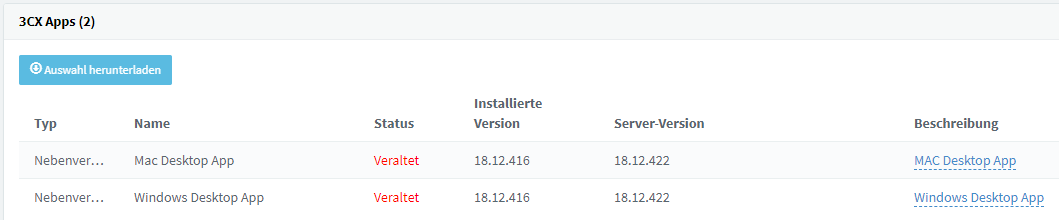

- Windows Update 7 Version: 18.12.407 und 18.12.416

- Mac Electron App: 18.11.1213, 18.12.402, 18.12.407 und 18.12.416

-

Symptom: Windows lässt die 3CX-Desktop App nicht mehr starten und registriert diese als Schadsoftware im Windows Defender.

-

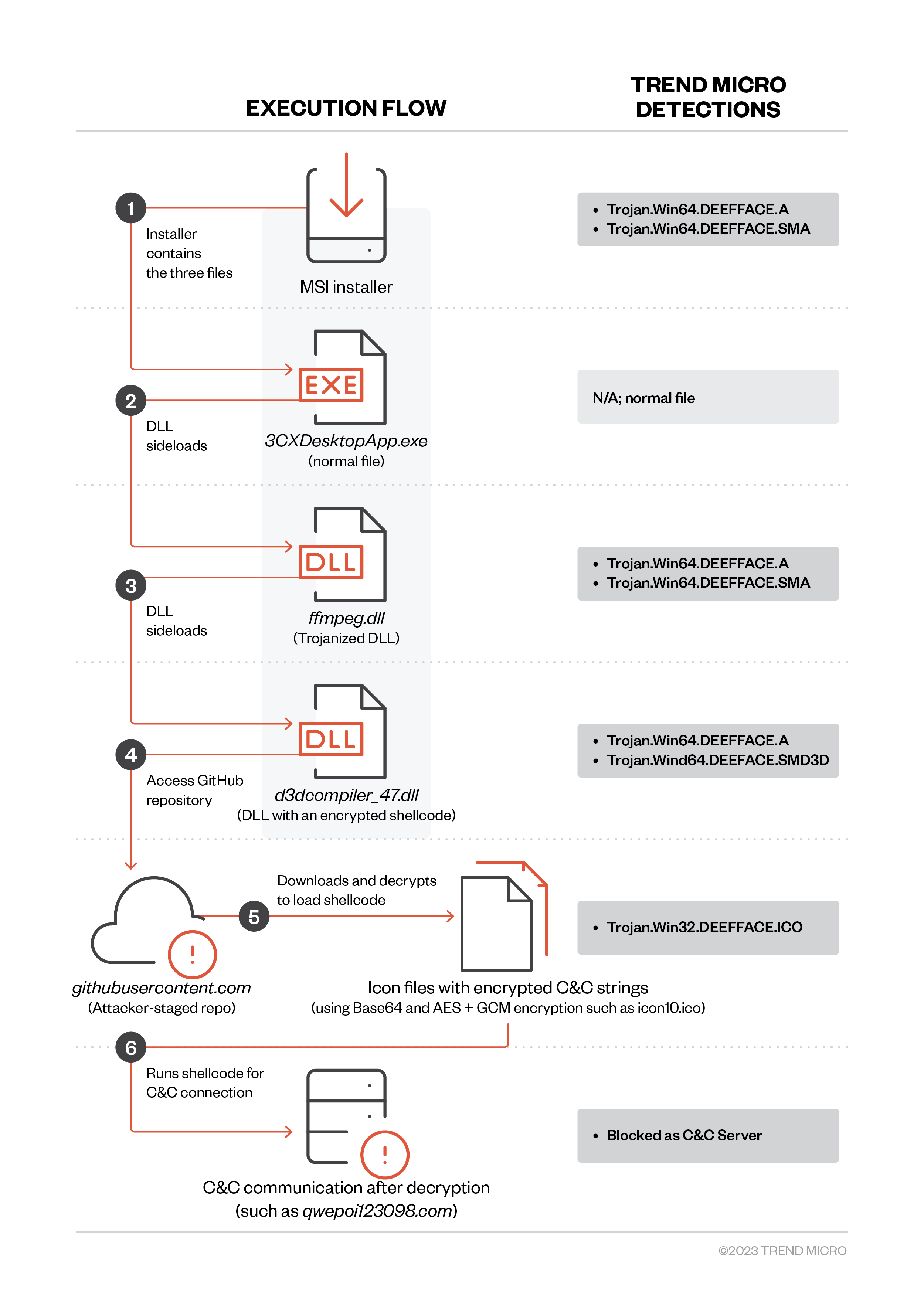

Ursache: Über DLL-Sideloading konnten Angreifer unbemerkt im vergangen Updatepaket von 3CX, Trojaner auf PCs installieren. Diese senden dann Informationen direkt an C2-Server (command and control) weiter.

-

Lösung Stand 01. 04. 2023 12:30: Empfohlen wird den 3CX Desktop-Client zu deinstallieren und stattdessen den Webclient zu nutzen. Es sollte umgehend das aktuelle Update (Version: 18.12.422) installiert werden, was Hostprofis bereits am 31. 03. 2023 begonnen hat. Sie müssen dazu nichts tun.

- Stand 14. 04. 2023 Marcus Kogel, Marketing Manager DACH, 3CX

Nach unserem Sicherheitsvorfall haben wir uns entschieden, ein Update zu erstellen, das sich ausschließlich auf die Sicherheit konzentriert. Wir hoffen, dieses Update in den kommenden Tagen für QA freigeben zu können. Wir werden dann nächste Woche eine Alpha und Beta veröffentlichen – mit dem finalen Release in der darauffolgenden Woche.

Der Vorfall ist positiv abgeschlossen.

Die 3CX Desktop Apps für MAC & Windows von 3CX ist wieder zur Verwendung freigegeben. Sie können die App wie gewohnt direkt aus Ihrem Webclient herunterladen.

02. 05. 2023

Sicherheitswarnung: Schadsoftware in der 3CX Desktop App am 31. 03. 2023

Supply Chain Attack!

Was heißt das jetzt für Sie in der Praxis?

Erste Hilfe für unsere Kunden.

07:00 Uhr

Bitte diese Schritte so schnell wie möglich ausführen.

07:50 Wie Sie schnell einen Ersatz für die gelöschte Desktop App einrichten:

09:30 Sie haben eine ältere Version? Dann sind Sie nicht betroffen. Kundenerfahrungen zur Sicherheitslage.

10:08 Auf Grund der Update-Einspielung aller 3CX Anlagen kommt es zu Ausfälle mit 30 bis 45 Minuten. Auch bei älteren – nicht betroffenen Versionen.

19:00 Uhr

Empfehlungen vom 3CX CEO und Gründer

20:40 Uhr

News von 3CX CEO Nick Galea

07:30 Uhr

Sicherheitslage und der aktueller Stand

SOFTPHONE INSTALLATIONSANLEITUNG

Für Kunden die auch den TAPI-Treiber mit dem Softphone nutzen möchten: Einrichten des TAPI-Treibers

SOFTPHONE INSTALLATIONSANLEITUNG

Für Kunden die auch den TAPI-Treiber mit dem Softphone nutzen möchten: Einrichten des TAPI-Treibers

NEUE SICHERHEITS-INFOs vom 17. 04. 2023 siehe unten.

Der Angriff wurde bis ins Detail analysiert. Das Ergebnis lesen Sie bitte gleich unterhalb.

Hier folgen weitere Informationen bis die Desktop App das Zertifikat von Microsoft erhalten hat und ausdrücklich von 3CX empfohlen wird.

Besuchen Sie diese Seite wieder!

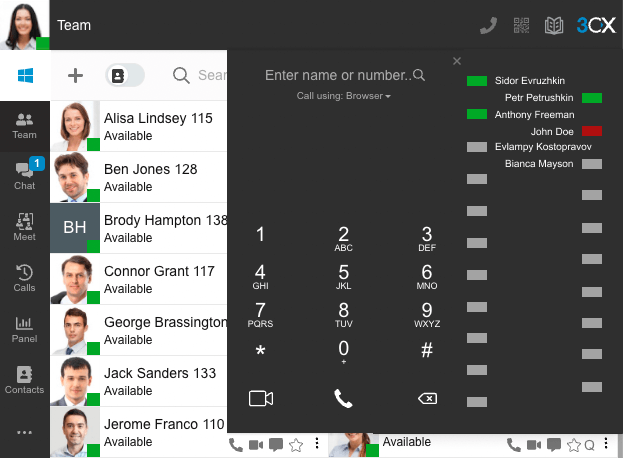

Welcher Client? PWA vs. Desktop vs. Native App

Viele Benutzer folgten unserem Rat, während des Angriffs unsere PWA-Web-App anstelle unserer Desktop-App einzusetzen. Anschließend haben wir mehr über die Bereitstellung erfahren. Ich wollte einige der Dinge, die wir gesehen haben, teilen und einige Hintergrundinformationen und Vorschläge dazu geben, welche je nach Situation am besten zu verwenden sind.

Die PWA-App (Progressive Web App)

Was ist eine PWA-App?

PWA steht für Progressive Web Apps (PWAs). Dies sind Anwendungen, die mit Webtechnologien erstellt wurden und auf allen Geräten von einer Codebasis – in diesem Fall unserem Webclient – installiert und ausgeführt werden können, die auch die Grundlage für unsere Desktop-App bildet. Eine PWA bietet native Erfahrung und passt sich an die von jedem Gerät unterstützten Funktionen an. Einige Eigenschaften:

- Funktioniert auf Chrome und Microsoft Edge Chromium

- Läuft sicher innerhalb des Browsers in seinem Sicherheitsframework und seinen Bibliotheken

- Null Admin – automatische Updates

- Keine lokale Installation erforderlich – keine Installation oder Deinstallation

- Läuft im Hintergrund und unterstützt Push-Benachrichtigungen

Was macht die 3CX PWA-App?

- Voll funktionsfähiger 3CX-Client, der sich wie eine native App anfühlt/aussieht.

- Startet automatisch beim Start des Browsers.

- Benachrichtigt den Benutzer über ein PUSH-Benachrichtigungsfeld über eingehende Anrufe.

- Sie müssen nicht bei 3CX angemeldet sein oder die Registerkarte geöffnet haben.

- Bei Edge wird der Browser gestartet, wenn er nicht aktiv ist.

- Im Fall von Chrome muss der Browser ausgeführt werden.

- Starten Sie Anrufe in CRM oder Websites über die Click2Call-Erweiterung.

- Anrufe können automatisch angenommen werden.

- Unterstützt SSO.

- Vollständige Unterstützung von Yealink-, Jabra- und bald Plantronics-Headsets.

- PWA funktioniert hervorragend auf Microsoft Terminal Server

- Wird in Update 7a hinzugefügt: Dialer wird das BLF-Panel beinhalten.

- Wird in Update 8 hinzugefügt: Wird über das Tel:-Protokoll von externen Apps von Drittanbietern gestartet.

PWA – Must haves \ Must dos

- PWA funktioniert nur für Installationen, die über eine vollqualifizierte Domäne und ein gültiges SSL-Zertifikat verfügen.

- Wenn Sie 3CX in der Cloud mit einem 3CX-Zertifikat hosten, erfolgt dies automatisch.

- Wenn Sie eine On-Premise-Installation haben, müssen Sie Split DNS mit einem gültigen 3CX-Zertifikat oder einem benutzerdefinierten Zertifikat konfiguriert haben. Das wird früher oder später sowieso gebraucht!

- Sie müssen Google oder Edge so einstellen, dass es bei der Anmeldung beim Betriebssystem automatisch gestartet wird.

Was PWA nicht kann

- Automatischer Fokus auf eingehende Anrufe – Leider haben wir keinen Weg gefunden, dies zu implementieren.

- Microsoft Tapi-Integration für einige ältere CRM-/Buchhaltungsanwendungen wie Datev.

- Starten von externen Anwendungen, wenn Sie einen Anruf erhalten.

Desktop-App (Electron-App)

Was ist die Desktop-App (auch als Electron-App bezeichnet)? Die Desktop-App ist ein neu verpackter Webclient, der das Electron-Framework verwendet. Es ermöglicht die Kontrolle der Browserversion sowie den Zugriff auf Betriebssystemfunktionen.

Es war diese App, die bei dem Angriff auf die 3CX-Lieferkette kompromittiert wurde. Dies hatte nichts mit dem Electron-Framework oder einer der Komponenten zu tun, die wir in der Desktop-App ausgeliefert haben. Die Desktop-App wurde kompromittiert, weil unser Netzwerk von einer Hackergruppe angegriffen wurde. Unser Ermittler Mandiant geht mit großer Sicherheit davon aus, dass UNC4736 eine nordkoreanische Verbindung hat.

Die kompromittierte Desktop-App wurde inzwischen vollständig überprüft und bereinigt und kann als sicher angesehen werden. Wir haben Kontrollen und Verfahren sowie Tools eingerichtet, um sicherzustellen, dass Angriffe auf die Lieferkette uns nicht erneut treffen.

Was die Desktop-App zusätzlich zur PWA kann

- Autofokussierung auf eingehende Anrufe.

- Starten externer Anwendungen, wenn Sie einen Anruf erhalten.

- Mit Hotkeys wählen oder weiterleiten.

- Ermöglicht das Verschieben des Dialer-Dialogs auf dem Bildschirm getrennt vom Hauptbildschirm.

Was die Desktop-App nicht kann

- TAPI – Fähigkeit, von TAPI-fähigen Apps gestartet zu werden.

- Wenn Sie die App schließen, werden Sie nicht über eingehende Anrufe benachrichtigt.

Native App (Wir sagen dazu seit Beginn “Softphone” oder Windows App)

3CX bietet native Apps für alle gängigen Betriebssysteme – iOS, Android und Windows. Diese Apps verwenden SIP statt WebRTC für Anrufe. Sie arbeiten völlig getrennt von der PBX und verwenden SIP-Authentifizierungs-IDs anstelle der Web-Authentifizierung. Das bedeutet, dass ein Hacker höchstens Anrufe tätigen und empfangen kann, wenn er Zugriff auf diese Anmeldeinformationen erhält.

Während die iOS- und Android-Apps über ihre App-Stores vertrieben werden, wird die Windows-App über die Telefonanlage vertrieben. Derzeit wird die native Windows-App auch als unsere Legacy-App bezeichnet. Diese App funktioniert gut und ist sicher, wurde aber seit einiger Zeit nicht mehr aktualisiert. Während des Angriffs auf die Lieferkette war dies ein Glücksfall. Die Architektur ist jedoch veraltet und muss erneuert werden.

Wir erwägen jetzt die Entwicklung einer neuen nativen Windows-App, die wie die iOS- und Android-App aussehen wird. Diese würde über den Microsoft Store vertrieben. Dies macht es nicht nur inhärent sicher, weil der Store die Sicherheit der Apps vor dem Hochladen überprüft, sondern auch, weil es im Falle eines Sicherheitsereignisses eine viel schnellere und automatische Reaktion ermöglicht.

Was die native App zusätzlich zur Desktop- oder PWA-App kann

- Autofokus auf eingehende Anrufe.

- Starten von externen Anwendungen, wenn Sie einen Anruf erhalten.

- TAPI – Fähigkeit, von TAPI-fähigen Apps gestartet zu werden.

Was die Desktop-App erfordert

- Lokale Administratorrechte zum Installieren der App.

- Bereitstellung über PNP im lokalen LAN ODER Download der Konfigurationsdatei (U8).

Sicherheitsupdate von Donnerstag, den 20. April 2023 – Initial Intrusion Vector gefunden

Mandiant identifiziert die Quelle der Kompromittierung des internen Netzwerks

Während die Ermittlungen von Mandiant noch andauern, haben wir jetzt schon ein gutes Gesamtverständnis des Angriffs. Nach unserem letzten Update möchten wir einige zusätzliche technische Details teilen, um unsere Kunden und die Community zu unterstützen. Wir haben auch zusätzliche Kompromittierungsindikatoren veröffentlicht, die Unternehmen für ihre Netzwerksicherheit nutzen können.

Initial Intrusion Vector

Mandiant identifizierte die Quelle unserer internen Netzwerkkompromittierung, die 2022 begann, als ein Mitarbeiter die X_TRADER-Software von Trading Technologies auf dem persönlichen PC installierte. Obwohl die X_TRADER-Installationssoftware von der Trading Technologies-Website heruntergeladen wurde, enthielt sie VEILEDSIGNAL-Malware, die es dem Bedrohungsakteur (identifiziert als UNC4736) ermöglichte, den persönlichen Computer des Mitarbeiters zunächst zu kompromittieren und darauf bestehen zu bleiben.

Das X_TRADER-Installationsprogramm (X_TRADER_r7.17.90p608.exe) wurde durch ein gültiges Codesignaturzertifikat mit dem Betreff „Trading Technologies International, Inc“ digital signiert. Es wurde auf hxxps://download.tradingtechnologies[.]com gehostet. Während die X_TRADER-Software Berichten zufolge im Jahr 2020 von Trading Technologies eingestellt wurde, stand die Software 2022 immer noch zum Download auf der Website von Trading Technologies zur Verfügung. Das Codesignaturzertifikat, das zum digitalen Signieren der Schadsoftware verwendet wurde, lief im Oktober 2022 ab.

Weitere technische Details zum X_TRADER-Software-Supply-Chain-Angriff, inklusive YARA Regeln für die Prüfung, finden Sie im Blog von Mandiant unter https://www.mandiant.com/resources/blog/3cx-software-supply-chain-compromise.

Seitlicher Zugriff

Nach der anfänglichen Kompromittierung des PCs des Mitarbeiters mit VEILEDSIGNAL-Malware geht Mandiant davon aus, dass der Angreifer die 3CX-Anmeldedaten des Mitarbeiters von seinem System gestohlen hat. VEILEDSIGNAL ist eine Malware mit vollem Funktionsumfang, die dem Angreifer Administratorrechte und Persistenz im kompromittierten System verschafft. Der früheste Beweis einer Kompromittierung innerhalb der 3CX-Unternehmensumgebung erfolgte über das VPN mit den Unternehmensanmeldeinformationen des Mitarbeiters, zwei Tage nachdem der PC des Mitarbeiters gehackt wurde.

Darüber hinaus identifizierte Mandiant die Verwendung des Fast-Reverse-Proxy-Tools (https://github.com/fatedier/frp), das der Angreifer verwendete, um sich seitlich innerhalb der 3CX-Umgebung zu bewegen. Das Tool hieß MsMpEng.exe und befand sich im Verzeichnis C:\Windows\System32.

Kompromittierung der CI/CD-Build-Umgebung

Mandiants Untersuchung war in der Lage, die Schritte des Bedrohungsakteurs durch unsere Umgebung zu rekonstruieren, während er Anmeldeinformationen sammelte und sich durch unsere Systeme bewegte. Schließlich war der Angreifer in der Lage, sowohl die Windows- als auch die macOS-Build-Umgebung zu kompromittieren. In der Windows-Build-Umgebung setzte der Angreifer den TAXHAUL-Launcher und den COLDCAT-Downloader ein, die durch DLL-Hijacking für den IKEEXT-Dienst bestehen blieben und mit LocalSystem-Berechtigungen liefen. Der macOS-Build-Server wurde über eine POOLRAT-Hintertür mit LaunchDaemons als Persistenzmechanismus kompromittiert.

Zuschreibung

Basierend auf der bisherigen Untersuchung von Mandiant zum 3CX-Intrusions- und Lieferkettenangriff schreiben sie die Aktivität einem Bedrohungsakteur-Cluster namens UNC4736 zu. Mandiant geht mit großer Sicherheit davon aus, dass UNC4736 eine nordkoreanische Verbindung hat.

Indikatoren für eine Kompromittierung

X_TRADER_r7.17.90p608.exe SHA256: fbc50755913de619fb830fb95882e9703dbfda67dbd0f75bc17eadc9eda61370 SHA1: ced671856bbaef2f1878a2469fb44e9be8c20055 MD5: ef4ab22e565684424b4142b1294f1f4d Setup.exe SHA256: 6e11c02485ddd5a3798bf0f77206f2be37487ba04d3119e2d5ce12501178b378 SHA1: 3bda9ca504146ad5558939de9fece0700f57c1c0 MD5: 00a43d64f9b5187a1e1f922b99b09b77 Code signing certificate serial # 9599605970805149948 MsMpEng.exe SHA256: 24d5dd3006c63d0f46fb33cbc1f576325d4e7e03e3201ff4a3c1ffa604f1b74a SHA1: d7ba13662fbfb254acaad7ae10ad51e0bd631933 MD5: 19dbffec4e359a198daf4ffca1ab9165

Steuerung und Kontrolle

Mandiant hat festgestellt, dass Malware innerhalb der 3CX-Umgebung die folgende zusätzliche Command-and-Control-Infrastruktur nutzt.

www.tradingtechnologies[.]com/trading/order-management

Die nächsten Schritte

Unsere Priorität während dieses Vorfalls war Transparenz in Bezug auf das, was wir wissen, sowie die Maßnahmen, die wir ergriffen haben.

Während wir unsere Vorfalluntersuchung abschließen, hat 3CX diese Gelegenheit genutzt, um unsere Richtlinien, Praktiken und Technologien weiter zu stärken, um noch besser vor zukünftigen Angriffen zu schützen. Damit kündigen wir einen 7-stufigen Sicherheits-Aktionsplan an. In diesem Plan verpflichten wir uns zu umsetzbaren Schritten, um unsere Verteidigung zu stärken.

17. 04. 2023

Empfehlung: Arbeiten Sie noch mit dem Webclient (ASP) oder Softphone. und verbessern Sie Ihre Sicherheit.

Beschränken Sie den Zugriff auf die Verwaltungskonsole und die Web-Client-Admin-Ansicht nach IP

Eine wirklich gute Möglichkeit, Ihre TK-Anlage zu sichern, besteht darin, die Verwaltung Ihrer TK-Anlage an eine bestimmte Liste von IPS zu binden, zum Beispiel die IP Ihres Büros und vielleicht die IP des Hauses des Netzwerkadministrators. Um dies zu tun:

- Melden Sie sich bei der Verwaltungskonsole an.

- Navigieren Sie im linken Bereich zu „Sicherheit > Konsoleneinschränkung“.

- Wählen Sie die Option „ Zugriff nur von bestimmten IP-Adressen zulassen “ aus .

- Klicken Sie auf die Schaltfläche „+Hinzufügen “, um eine IP hinzuzufügen.

- Wichtig: Bevor Sie auf OK klicken, vergewissern Sie sich, dass die blaue Informationsmeldung angezeigt wird, die angibt, dass Ihre aktuelle IP zulässig ist

- Wenn Sie diese rote Warnung sehen, bedeutet dies, dass Sie Ihre aktuelle Remote-Office-IP-Adresse nicht zur Zulassungsliste hinzugefügt haben. Wenn Sie auf OK klicken, während diese Meldung angezeigt wird, werden Sie aus der Verwaltungskonsole/Webclient-Verwaltungsansicht gesperrt .

- Stellen Sie sicher, dass Sie eine statische IP haben! Wenn Sie eine dynamische IP haben und diese sich ändert, werden Sie von Ihrer Verwaltungskonsole ausgeschlossen.

Aktion 4: Setzen Sie die Benutzeranmeldeinformationen über die Webclient-Verwaltungsansicht zurück

Sie können die Anmeldeinformationen jedes Benutzers zurücksetzen, einschließlich Systembesitzer-Benutzern, indem Sie die neue Admin-Ansicht des Web-Clients verwenden. Dazu:

- Melden Sie sich mit Ihren Systembesitzer-Anmeldedaten beim Web Client an und navigieren Sie zu „Admin > Benutzer“ .

- Bearbeiten Sie den „Benutzer“, dessen Zugangsdaten Sie ändern möchten, und klicken Sie auf „Passwort zurücksetzen“ . Dadurch wird das Passwort des Benutzers zurückgesetzt und ihm wird automatisch eine Willkommens-E-Mail mit seinen neuen Anmeldeinformationen erneut gesendet.

Anmeldeinformationen für alle Benutzer zurücksetzen

Sie können die Zugangsdaten eines beliebigen/aller Benutzer Ihrer TK-Anlage mit den folgenden Schritten massenhaft zurücksetzen:

- Melden Sie sich mit Root- oder Systembesitzer-Anmeldeinformationen bei der Management Console an und navigieren Sie zu „Benutzer“.

- Wählen Sie alle Benutzer aus, deren Zugangsdaten Sie zurücksetzen möchten, und klicken Sie auf „ Erneuern“ .

- Wählen Sie auf dem Bildschirm „Passwörter neu generieren“ die Anmeldeinformationen aus, die Sie für jeden Benutzer zurücksetzen möchten, und klicken Sie auf „Fortfahren“ .

- Wahrscheinlich ist das Webclient-Passwort ausreichend.

- Stellen Sie sicher, dass Sie die Option „Willkommens-E-Mail erneut an die ausgewählten Erweiterungen senden“ auswählen , damit alle betroffenen Benutzer eine Willkommens-E-Mail mit ihren neuen Anmeldeinformationen erhalten.

Merken Sie sich

Beachten Sie, dass Sie beim Zurücksetzen der folgenden Optionen alle IP-Telefone oder Apps, die bei diesen Nebenstellen registriert sind, erneut bereitstellen müssen.

- SIP-ID und Authentifizierungspasswörter

- Mailbox-PIN

- IP-Telefon-Webpasswort

- Bereitstellungsdatei und QR-Code für 3CX-Apps neu erstellen

Wenn Sie nur die Anmeldeinformationen für die Managementkonsole/den Webclient für Ihre Benutzer zurücksetzen müssen, müssen Sie nur die Option „Webclient-Kennwort“ auswählen .

Lassen Sie Benutzer ihre eigenen Anmeldeinformationen ändern

Es besteht auch die Möglichkeit, Benutzer ihre eigenen Zugangsdaten von ihren Webclients zurücksetzen zu lassen. Dazu:

- Stellen Sie sicher, dass Sie diese Option in Ihrer Verwaltungskonsole zulassen.

- Melden Sie sich mit Root-Anmeldeinformationen oder als Systembesitzer bei der Management Console an.

- Navigieren Sie zu „Einstellungen > Optionen“ und stellen Sie sicher, dass die Option „ Hide Change Passwords for 3CX Apps “ deaktiviert ist .

- Indem Sie dies deaktivieren, machen Sie die Option im Webclient für jeden Benutzer verfügbar, um seine eigenen Anmeldeinformationen zurückzusetzen.

- Weisen Sie nun Ihre Benutzer an, sich in ihren Webclient einzuloggen und zu „Einstellungen > Allgemein“ zu navigieren und auf „Passwort ändern“ zu klicken .

- Geben Sie in diesem nächsten Dialogfeld im Feld Altes Passwort Ihr aktuelles Passwort ein.

- Geben Sie Ihr neues Passwort in die Felder „Neues Passwort“ und „Neues Passwort bestätigen“ ein und klicken Sie auf „ Speichern “ . Beachten Sie, dass das Passwort mindestens 10 Zeichen ohne Leerzeichen lang sein und einen Kleinbuchstaben, einen Großbuchstaben und eine Ziffer enthalten sollte

- Dadurch wird ihr Passwort geändert und sie müssen sich abmelden, wo sie sich mit ihren neuen Anmeldeinformationen erneut anmelden müssen.

Aktion 5: SSO verwenden: Google oder Microsoft 365

Eine großartige Möglichkeit, Ihre Telefonanlage zu sichern, besteht darin, SSO zu aktivieren, damit Benutzer ihr Google- oder Microsoft 365-Konto verwenden können, um sich bei der Telefonanlage zu authentifizieren. Dies ermöglicht Benutzern nicht nur, dasselbe Passwort erneut zu verwenden, sondern bedeutet auch, dass Sie die 2-Faktor-Authentifizierung aktivieren können, wenn Sie sie konfiguriert haben.

Bei Fragen wenden Sie sich an uns.

06. 04. 2023 um 11:00

Neue Desktop-App-Build-Nummer 18.12.425 veröffentlicht

Update 7 Windows Electron App Build-Nummer 18.12.424 wurde von unseren Beratern Mandiant überprüft, die keine Hinweise auf eine Kompromittierung fanden. Aufgrund von Zertifikatsänderungen mussten wir die Namenskonvention aktualisieren. Wir haben den Build erneut geöffnet, um dies zu beheben. Build 18.12.425 wurde erstellt und freigegeben. Nachfolgend finden Sie unsere aktuellsten Informationen.

Immer noch bevorzugte Option: 3CX als Native Web App (PWA) installieren

Die Installation von 3CX als native App (PWA) ist nach wie vor unsere bevorzugte und empfohlene Option. Zusammenfassen: Es ist nicht erforderlich, bei 3CX mit geöffnetem Tab angemeldet zu sein Wenn ein Anruf oder Chat eingeht, werden Sie mit einer PUSH-Benachrichtigung benachrichtigt Je nach Browser können Sie Folgendes erwarten: Microsoft Edge, Ihr Browser wird automatisch gestartet Google Chrome, Ihr Browser wird NICHT automatisch gestartet, wenn er geschlossen wird Verwenden Sie es sicher und praktisch zusammen mit iOS- und Android-Apps oder Tischtelefonen, um Anrufe auf Ihrem Smartphone oder Tischtelefon zu steuern Einstellen der App auf Autostart Um sicherzustellen, dass kein Administrator erforderlich ist, zusammen mit automatischen Updates und einer sicheren Ausführung im Browser, empfehlen wir, Ihren Browser beim Systemstart automatisch zu starten. Lesen Sie die Anweisungen, wie Sie die App auf Autostart einstellen.

So laden Sie Windows & Mac Electron herunter

Stellen Sie sicher, dass auf Ihrem Server das neueste Update installiert ist Wichtig! Stellen Sie zunächst sicher, dass auf Ihrem Server das neueste Update installiert ist. Details dazu und die Schritte, die Sie gegebenenfalls unternehmen müssen, sind unten aufgeführt. Kunden auf 3CX Hosted / StartUP – Keine Aktion erforderlich Benutzer von 3CX Hosted und StartUP müssen ihre Server nicht aktualisieren, da wir sie heute automatisch aktualisieren. Server werden neu gestartet und die neue Electron App MSI/DMG wird auf dem Server installiert. Wir empfehlen weiterhin, die PWA-App zu verwenden. Selbst gehostet und vor Ort – Update installieren Für Self-Hosted und On-Premise befolgen Sie diese Schritte, um Ihr Antivirenprogramm herunterzuladen und auszuführen. Starten Sie die Verwaltungskonsole Gehen Sie zu Aktualisierungen Laden Sie die Mac Electron Desktop-App herunter – 18.12.425 Laden Sie die Windows Desktop-App herunter – 18.12.425 Sehen Sie sich hier das vollständige Änderungsprotokoll an.

03. 04. 2023 um 10:10

Neue Willkommens E-Mail mit Zugangsdaten

Achtung: Die Bezeichnung des richtigen Link hat sich geändert. Verwenden Sie bitte den längeren, gelb markierten Link.

01. 04. 2023 um 20:50

Massen-/Netzwerk-Deinstallation der Electron App (Desktop App)

Posted on April 1st, 2023 by Pierre Jourdan, CISO, 3CX

Posted on April 1st, 2023 by Pierre Jourdan, CISO, 3CX

Partner in den 3CX Foren haben freundlicherweise Powershell-Skripte beigesteuert, die es Unternehmen ermöglichen, die Elektron-App massenhaft aus ihrem Netzwerk zu deinstallieren. Wir haben sie zu einer zusammengeführt, die versucht, alle verbleibenden Dateien und Einträge, die mit der Desktop-App verbunden sind, zu deinstallieren und zwangsweise zu löschen. Wir danken hiermit den ursprünglichen Autoren der zusammengeführten Skripte. Dieses Powershell-Skript wurde von unserer Seite noch nicht gründlich getestet. Wir empfehlen, es zuerst auf einem Computer zu testen, bevor Sie es auf der Infrastruktur Ihres Kunden ausführen. Dies muss auf Clientcomputern ausgeführt werden, nicht auf dem Server. Wichtig: Im Internet werden viele Skripte vorgeschlagen.

Bitte seien Sie vorsichtig mit Skripten oder ausführbaren Dateien, die Sie im Internet finden, vertrauen Sie ihnen nicht blind, da sie schädlich sein können.

# Kill 3CX processes first

Get-process | Where-Object {$_.name -Like "*3CX*"} | stop-process

# Attempt #1 - via EXE uninstall method

$3cxapps = Get-WMIObject -Class Win32_product | where {$_.name -like "3CX Desktop APP"}

foreach ($app in $3cxapps) {

try {

$app.Uninstall()

Remove-Item C:\Users\$env:UserName\AppData\Roaming\3CXDesktopApp -Recurse

Remove-Item C:\Users\$env:UserName\AppData\Local\Programs\3CXDesktopApp -Recurse

Remove-Item C:\Users\$env:UserName\Desktop\3CX Desktop App.lnk -Recurse

Write-Host "Uninstalled $($app.Name)"

}

catch {

Write-Host "Error uninstalling $($app.Name): $($_.Exception.Message)"

}

}

# Attempt #2 - via MSIEXEC ~ Requires Set-ExecutionPolicy to be changed

$appInstalled = Get-WmiObject -Class Win32_Product | Where-Object {$_.Name -eq "3CX Desktop App" }

if ($appInstalled) {

try {

$uninstallString = $appInstalled.UninstallString

Start-Process msiexec.exe -ArgumentList "/x `"$uninstallString`" /qn" -Wait -NoNewWindow

Remove-Item C:\Users\$env:UserName\AppData\Roaming\3CXDesktopApp -Recurse

Remove-Item C:\Users\$env:UserName\AppData\Local\Programs\3CXDesktopApp -Recurse

Remove-Item C:\Users\$env:UserName\Desktop\3CX Desktop App.lnk -Recurse

Write-Host "Uninstalled $($appName)"

}

catch {

Write-Host "Error uninstalling $($appName): $($_.Exception.Message)"

}

}

else {

Write-Host "$appName is not installed"

}

Original Nachricht: https://www.3cx.com/blog/news/uninstalling-the-desktop-app/

Positiv: 3CX CEO und Gründer meldet sich persönlich.

Lesen Sie seine Tipps zur Überbrückung, bis die gewohnte Desktop App wieder verwendbar ist.

(Die Übersetzung ist von uns, daher sicher nicht Fehlerfrei!)

CEO, 3CX Nick ist CEO, CTO und Gründer von 3CX.

Seine Liebe zur Innovation, visionäre Führung und 35 Jahre in der Softwareentwicklungsbranche haben dazu beigetragen, 3CX zu einem der weltweit führenden Kommunikationssysteme zu machen. Gegenwärtig setzt er diese Mission fort, indem er den größten Teil seiner Energie in den Unternehmensbetrieb, die Produktstrategie und die Vision investiert.

01. 04. 2023 15:35

“Nein zu Electron (Desktop App), ja zu PWA oder Windows Legacy App (Softphone)“.

Posted on March 31st, 2023 by Nick Galea, CEO, CTO & Founder, 3CX

Posted on March 31st, 2023 by Nick Galea, CEO, CTO & Founder, 3CX

Ich habe viele Benutzer gesehen, die direkt hineingegangen sind und die Electron-Apps neu bereitgestellt haben, ohne die PWA oder die Windows-Legacy-App überhaupt in Betracht zu ziehen. Obwohl wir natürlich nicht in der Position sind, jemanden zu verärgern oder starke Forderungen zu stellen, bleibt es dennoch unsere Pflicht, Sie vor den Sicherheitsrisiken zu warnen, die die Electron-Apps derzeit darstellen.

Die neu erstellte Electron Windows App mit dem neuen Zertifikat wurde an Mandiant gesendet, um zu prüfen, ob sie sicher ist. Es wird einige Zeit dauern, bis wir es 100% sicher verteilen können. Wir brauchen mehrere Tage, wahrscheinlich mehr.

Zurück zu PWA – Ja, es fehlen ein paar Funktionen im Vergleich zur Electron App. Aber ich glaube, dass eine gute Anzahl von Benutzern diese Funktionen sowieso nicht benötigen. Trotzdem haben wir uns entschieden, unsere Entwickler rund um die Uhr daran arbeiten zu lassen, diese Funktionen hinzuzufügen.

Web Client in PWA Mode – vorübergehend statt der Electron App (Desktop App)

PWA – Voll funktionsfähiger Client für Chrome und Microsoft Edge und Chrom

- Läuft sicher innerhalb des Browsers innerhalb seines Sicherheitsframeworks und seiner Bibliotheken

- Null Adminkenntnisse und Anwenderfreundlich- automatische Updates

- Keine lokale Installation oder Deinstallation erforderlich

- Click2Call- und automatische Antwortfunktion

- Läuft im Hintergrund und unterstützt zuverlässig Push-Benachrichtigungen

- Kann beim Start starten, wenn der PC neu gestartet wird

- Vollständige Unterstützung von Yealink-, Jabra- und bald Plantronics-Headsets

Was PWA ab nächster Woche für Sie leisten kann

-

Der aktuelle Dialer enthält genauso die BLF-Ansicht

Was PWA in Update 8 können wird

- Es wird ein separates Fenster mit der BLF-Anzeige geben

Was PWA noch lange nicht können wird – oder nie

- Microsoft Tapi Integration für einige ältere CRM-Anwendungen

- Starten Sie externe Anwendungen, wenn Sie einen Anruf erhalten

- Über das Tel:-Protokoll von externen Apps von Drittanbietern gestartet werden

Unser Super Sub – die Windows Legacy App (Das legendäre 3CX Softphone)

Jede erfolgreiche Fußballmannschaft hat ihren Supersub – den Stürmer, der in letzter Minute kommt, um das Tor zu erzielen, das den Tag rettet. Nun, 3CX hat auch seinen Super Sub, und es ist die 2021 Windows Legacy App. Am 10. August 2021 während der Covid-Tage zum letzten Mal gebaut, kompiliert und getestet – da kam selbst das beste National State Cyber Team nicht ran.

Es ist zwar nicht das jüngste Mitglied des Teams, aber es funktioniert. Es funktioniert sehr gut. Und es ist sicher.

In Anbetracht der Situation, in der wir uns befinden, haben wir uns entschieden, den Supportzeitraum unserer Windows Legacy App zu verlängern. Und wenn wir das hinter uns gelassen haben, werden wir es auffrischen, damit es für die kommenden Jahre unser Super-U-Boot sein kann.

Und es macht TAPI, Hotkeys, externe Apps

Bitte entschuldigen Sie Übersetzungsfehler.

SOFTPHONE INSTALLATIONSANLEITUNG:

Sie können hier das 3CX-Softphone Downloaden und wie gleich danach beschrieben installieren.

- Installieren Sie diese Datei, danach erhalten Sie diese Ansicht:

2. Klicken Sie auf Okay, Sie erhalten diese Ansicht:

3. Gehen Sie zu Ihrer Willkommens E-Mail für Ihre Nebenstelle und ziehen Sie den (gelb markierten) Anhang direkt auf Ihren Desktop und danach auf die leere graue Fläche der App. Fertig!

4. Klicken Sie auf die 3 blauen Menü-Punkte, dann auf “Audio-Optionen” und wählen Sie Ihren Lautsprecher/Mikrofon aus.

01. 04. 2023 19:50 “Sicherheitsvorfall-Update Samstag, 1. April 2023“

Posted on March 31st, 2023 by Nick Galea, CEO, CTO & Founder, 3CX

Posted on March 31st, 2023 by Nick Galea, CEO, CTO & Founder, 3CX

Wir bedauern, Ihnen mitteilen zu müssen, dass unser Unternehmen Opfer eines Angriffs auf unser Produkt und die größere Lieferkette geworden ist. Unsere höchste Priorität ist es, transparent Einzelheiten darüber mitzuteilen, welche Maßnahmen wir als Reaktion auf diesen Vorfall ergreifen und was wir bisher wissen. Die Informationen werden in dieser laufenden Untersuchung schnell entfaltet. Wir möchten sicherstellen, dass wir nur validierte Informationen mit umsetzbaren Schritten für Sie weitergeben. Wir werden weiterhin eng mit unseren Beratern von Mandiant zusammenarbeiten, um zu untersuchen, wie es zu diesem Vorfall kam, und Maßnahmen ergreifen, um eine Wiederholung zu verhindern. allenfalls noch erforderlich sein kann, neue Zertifikate einzubinden. Sobald hier seitens 3CX eine Empfehlung ausgesprochen wird, informieren wir Sie umgehend.

Was ist passiert?

Am 29. März erhielt 3CX Berichte von einem Dritten über einen böswilligen Akteur, der eine Schwachstelle in unserem Produkt ausnutzt. Wir haben sofort Schritte unternommen, um den Vorfall zu untersuchen, und Mandiant, führende globale Cybersicherheitsexperten, beauftragt. Erste Untersuchungen deuteten darauf hin, dass der Vorfall von einem sehr erfahrenen und sachkundigen Hacker ausgeführt wurde. Wir arbeiten eng mit Strafverfolgungsbehörden und anderen Behörden zusammen.

Was macht 3CX?

Mit Mandiant an unserer Seite führen wir eine umfassende Untersuchung durch. Dazu gehört eine gründliche Sicherheitsüberprüfung unseres Webclients und unserer PWA-App, bei der Ingenieure von Mandiant den gesamten Quellcode unserer Web-App und Electron-App auf Schwachstellen validieren. Darüber hinaus haben wir zahlreiche Unterstützung aus der Sicherheitsbranche und der Forschungsgemeinschaft erhalten, um Erkenntnisse und Daten im Zusammenhang mit unserer Untersuchung auszutauschen.

Was wir Ihnen jetzt empfehlen

-

Deinstallieren Sie die 3CX Electron Desktop-Anwendung von allen Windows- oder Mac OS-Computern. Weitere Informationen finden Sie hier.

-

Setzen Sie AV-Scans und EDR-Lösungen in den Netzwerken Ihrer Organisation auf potenzielle Malware mit den neuesten Signaturen fort.

-

Wechseln Sie zur Verwendung der PWA-Webclient-App anstelle der Desktop-App. Lesen Sie hier mehr darüber und wie Sie zu PWA wechseln.

-

Rufen Sie zur Installation den 3CX Webclient auf

-

-

- Klicken Sie oben in Ihrer Adressleiste auf „3CX installieren“. Es erfordert keine Installation einer Binärdatei und läuft in Ihrer Browser-Sandbox

In Anerkennung unserer Kunden und Partner für Ihre Geduld und Unterstützung

Wir schätzen unsere Kunden und Partner und möchten allen, denen wir dienen, weiterhin ein außergewöhnliches Produkt bieten. Als Dankeschön für Ihre Geduld und Unterstützung verlängern wir die Abonnements unserer Kunden kostenlos um 3 Monate. Partner haben auch eine E-Mail mit Details dazu erhalten. Diese Verlängerung wird in den kommenden Wochen automatisch angewendet. Updates folgen.

Und zu guter Letzt vielen Dank

Wir waren überwältigt von der Unterstützung durch unsere Partner und Kunden, die uns in den Foren aktiv mit praktischen Ratschlägen und moralischer Unterstützung unterstützt haben. Danke schön! Auch den unzähligen Sicherheitsforschern und Experten, die Informationen über den Angriff veröffentlicht und uns und unseren Kunden geholfen haben, den Angriff zu bewältigen, sind wir wirklich dankbar. Wir werden weiterhin zusätzliche Informationen bereitstellen, da wir mehr zu teilen haben.

31. 03. 2023 20:40 “Die Sicherheitslecks werden geschlossen”.

Wir (Hostprofis und Telepartner) möchten Sie darüber informieren, dass die 3CX Desktop Apps für MAC & Windows wie von 3CX empfohlen auf das neueste, vor kurzem veröffentlichte Update gebracht werden. Sie müssen dazu nichts weiter tun. Das Update wird automatisch ausgeführt.

Laut Auskunft von 3CX waren die Anlagen selbst nicht vom Sicherheitsvorfall betroffen, sondern nur die 3CX Desktop Apps für MAC & Windows. Durch das Update werden allfällig bestehende Sicherheitslecks geschlossen. Aktuell ist auch die Verwendung der aktualisierten Desktop Apps noch nicht empfohlen, da es allenfalls noch erforderlich sein kann, neue Zertifikate einzubinden. Sobald hier seitens 3CX eine Empfehlung ausgesprochen wird, informieren wir Sie umgehend.

Quelle E-Mail von Hostprofis Fr. 31.03.2023 20:23

31. 03. 2023 15:35 Beruhigend für Kunden mit Trend Micro Schutz:

Trend Micro-Forschung

[1/5]

@Trend Micros Analyse der #3CX-Angriffe gibt uns nun ein klareres Bild davon, wie diese Angriffe durchgeführt wurden.

[2/5] Bei der Ausführung der .exe-Datei legt das #3CX-MSI-Paketinstallationsprogramm Dateien ab, die mit schädlichem Verhalten verknüpft sind, ffmpeg.dll und d3dcompiler_47. Alle drei Dateien werden von Trend Micro Malware-Erkennungsmustern für Endpoint, Server, Mail und Gateway erkannt.

[3/5] Die erste seitlich geladene .dll liest d3dcompiler_47.dll, um bösartigen Shellcode zu entschlüsseln. Nach der Entschlüsselung versucht der Shellcode, auf ICO-Dateien zuzugreifen, die in Github gehostet werden. Diese enthalten die verschlüsselten C&C-Strings, die Base64-Codierung und AES+GCM-Verschlüsselung verwenden.

[4/5] Diese Zeichenfolgen sind nach der Dekodierung die verschiedenen Domains, mit denen sich diese Malware verbindet. Diese Domänen wurden bereits vom Trend Micro Web Reputation Service blockiert

[5/5] Der Angriff scheint neutralisiert worden zu sein, indem die #Github-Seite entfernt wurde, die für die Inszenierung des Angriffs verwendet wurde. Erhalten Sie tiefere Einblicke und mehr Details, einschließlich #IOCs und blockierter Domains, im #3CX-Blogpost von @TrendMicroRSRCH:

Quelle: https://mobile.twitter.com/TrendMicroRSRCH/status/1641705665293893633

31. 03. 2023 14:00 Uhr: Chrome blockiert neuesten 3CX MSI Installer

![]()

Google hat unser Software-Sicherheitszertifikat für ungültig erklärt. Das bedeutet, dass die MSI Desktop App Dateien, welche wir gestern Nachmittag veröffentlicht haben, nicht mehr über Google Chrome heruntergeladen werden können (ebenso wie die ursprünglich infizierten MSI-Dateien). Darüber hinaus blockieren mehrere Antiviren-Anbieter jegliche Software, die mit dem alten Sicherheitszertifikat signiert ist.

Wir werden jetzt neue MSI-Installationsprogramme mit einem neuen Zertifikat erstellen. Dies wird mindestens 8 Stunden dauern, da wir uns entschieden haben, einen komplett neuen Build-Server zu bauen. Die folgenden MSI Installer wurden blockiert:

- SBC für Windows

- Windows Desktop App

- Call Flow Designer

Wir möchten erneut darauf hinweisen, dass wir die Verwendung unserer PWA App empfehlen. Diese ist vollständig webbasiert und bietet 95 % der Funktionalität der Electron App. Der Vorteil ist, dass hierfür keine Installation oder Aktualisierung erforderlich ist und die Chrome-Websicherheit automatisch Anwendung findet.

Die MAC Desktop App wird vorerst nicht neu erstellt, da wir uns auf die Windows App sowie die ursprüngliche Sicherheitsverletzung konzentrieren.

31. 03. 2023: 11:50 Hostprofis Wartungen & Updates

3CX – Notfallwartung wegen 3cx Sicherheitslücke von 30.03.2023 18:42 bis 31.03.2023 18:00

Es wird eine Notfallwartung der 3cx System durchgeführt um die Sicherheitslücke zu schließen

3cx Desktop App Sicherheitslücke Update von 30.03.2023 12:49 bis 31.03.2023 12:49

Es gibt bei manchen Versionen der 3cx Desktop App derzeit eine Kritische Sicherheitslücke, es wird empfohlen diese zu deinstallieren und das System zu überprüfen!

Der Webclient, Smartphone App und Tischtelefone können Gefahrlos weiterverwendet werden.

Genauere Informationen finden Sie auf: https://www.3cx.de/blog/desktop-app-sicherheitswarnung/

30. 03. 2023 Abends: Die 3CX-ORIGINALNACHRICHTEN

Sicherheitswarnung zur 3CX Desktop App

Updates

Bitte folgen Sie dem englischen Blogpost mit den aktuellsten Informationen und Updates. Unsere Mitarbeiter arbeiten mit Hochdruck an einer Lösung und werden Neuigkeiten zuerst im englischen Blogpost veröffentlichen. Natürlich versuchen wir möglichst zeitnah diese Updates auch hier auf Deutsch zu posten. Vielen Dank für Ihr Verständnis.

Ursprünglicher Beitrag:

Wir bedauern, unsere Partner und Kunden darüber informieren zu müssen, dass unsere in Update 7 gelieferte Electron Windows App mit den Versionsnummern 18.12.407 und 18.12.416 ein Sicherheitsproblem enthält. Antivirenprogramm-Hersteller haben die ausführbare 3CX DesktopApp.exe-Datei markiert und in vielen Fällen deinstalliert. Auch die Electron Mac App mit den Versionnummern 18.11.1213, 18.12.402, 18.12.407 und 18.12.416 sind betroffen.

Das Problem wird wahrscheinlich von einer der gebündelten Libraries verursacht, welche in der Windows Electron App via GIT erstellt wurde. Wir untersuchen momentan die Angelegenheit, um im Laufe des Tages ausführliche Informationen zur Verfügung zu stellen. Hier erfahren Sie, was bisher unternommen wurde.

Domains wurden entfernt

Die von der kompromittierten Library kontaktierte Domains wurde bereits gemeldet und mehrheitlich über Nacht entfernt. Auch ein GitHub-Repository, welches diese auflistete, wurde ebenso geschlossen und so unschädlich gemacht.

Wir möchten an dieser Stelle erwähnen, dass es sich wohl um einen gezielten Angriff eines Advanced Persistent Threat handelt, welcher einen – eventuell sogar staatlich gesponsert – komplexe Supply Chain Angriffe durchgeführt hat und verfolgt, wer die nächsten schädlichen Stufen ihrer Malware herunterladen. Die meisten Systeme wurden tatsächlich nie infiziert, auch wenn sich auf ihnen die Dateien im Ruhezustand befanden.

Neue Windows App in Arbeit

Wir arbeiten an einer neuen fehlerfreien Windows App. Auch haben wir beschlossen, ein neues Zertifikat für diese App auszustellen. Aus diesem Grund wird es zu einer Verzögerung von mindestens 24 Stunden kommen. Wir bitten um Ihr Verständnis.

Nutzen Sie die PWA App

Wir empfehlen dringend, stattdessen auf die PWA App zu wechseln. Die PWA App ist vollständig webbasiert und bietet etwa 95% der Funktionalität der Electron App. Der Vorteil ist, dass hierfür keine Aktualisierung notwendig ist und die Chrome Web-Sicherheit automatisch Anwendung findet.

Der Grund, warum wir zwei Apps haben, ist, dass die PWA-Technologie noch nicht verfügbar war, als wir mit der Electron App begannen. Nun ist PWA ausgereift und voll funktional. Mehr Informationen zur Installation hier.

Wir entschuldigen uns vielmals

In der Zwischenzeit möchten wir uns in aller Form für dieses Vorkommnis entschuldigen und werden alle erdenklichen Anstrengungen unternehmen, diesen Fehler wieder gut zu machen.

Bleiben Sie auf dem Laufenden

Wir werden Sie im Verlauf des heutigen Tages mit weiteren Updates auf dem Laufenden halten.

Quelle: https://www.3cx.de/blog/desktop-app-sicherheitswarnung/

3CX Desktop App – Sicherheitswarnung – Mandiant mit Untersuchung beauftragt

Heute früh haben wir unsere Partner und Kunden darüber informiert, dass unsere in Update 7 ausgelieferte Electron Windows-App mit den Versionsnummern 18.12.407 und 18.12.416 ein schwerwiegendes Sicherheitsproblem aufweist. Wir haben seitdem erfahren, dass die Versionsnummern 18.11.1213, 18.12.402, 18.12.407 und 18.12.416 der Electron Mac App ebenfalls betroffen sind. Glücklicherweise haben Antivirensoftware-Anbieter die ausführbare 3CXDesktopApp.exe markiert und blockiert.

3CX beauftragt führendes Incident- und Forensik-Unternehmen Mandiant

Als Reaktion auf diesen Vorfall hat 3CX Mandiant engagiert, ein renommiertes amerikanisches Cybersicherheitsunternehmen, Tochterunternehmen von Google und Marktführer im Bereich Threat Intelligence. Mit ihrer Hilfe werden wir diesen Vorfall vollständig aufarbeiten können. Während die Untersuchung im Gange ist, bitten wir Sie, die nachstehenden Anweisungen unverzüglich zu befolgen.

Stellen Sie sicher, dass auf Ihrem Server das neueste Update installiert ist

Kunden auf 3CX Hosted / StartUP – Keine Aktion erforderlich

Nutzer von 3CX Hosted und StartUP müssen ihre Server nicht aktualisieren, da wir sie über Nacht automatisch updaten. Server werden neu gestartet und die neue Electron App MSI/DMG wird auf dem Server installiert. Wir empfehlen, die Electron-App NICHT zu installieren oder bereitzustellen. Dieses Update soll nur sicherstellen, dass der Trojaner vom 3CX-Server entfernt wurde, auf dem Desktop-Apps gespeichert sind, und für den Fall, dass sich Benutzer entscheiden, die App trotzdem bereitzustellen. Während des Neustarts kann es einige Minuten lang zu Unterbrechungen kommen, während wir Ihren Server neu starten.

Selbst gehostet und lokale Installation – Update installieren

Führen Sie für selbst gehostete und lokale Installationen die folgenden Schritte aus:

- Starten Sie die Verwaltungskonsole

- Gehen Sie zu Updates

- Laden Sie die Mac-Desktop-App herunter – 18.12.422

- Laden Sie die Windows Desktop-App herunter – 18.12.422

Nutzen Sie die PWA-App auf den Clients / Desktops

Deinstallieren Sie die Electron App

Befolgen Sie diese Schritte, um die Electron-App für Mac oder Windows zu deinstallieren.

Für Windows:

- Start

- Geben Sie „Systemsteuerung“ ein

- Wählen Sie „Programme > Programm Deinstallieren”

- Suchen Sie die 3CX Desktop App, wählen Sie sie aus und klicken Sie auf „Deinstallieren“.

Für Mac:

- Gehen Sie zu „Applikationen“

- Tippen Sie auf „3CX Desktop APP“

- Klicken Sie mit der rechten Maustaste und dann auf „In den Papierkorb verschieben“.

- Stellen Sie sicher, dass es nicht auch auf dem Desktop vorhanden ist, andernfalls löschen Sie es auch von dort.

- Leere den Papierkorb.

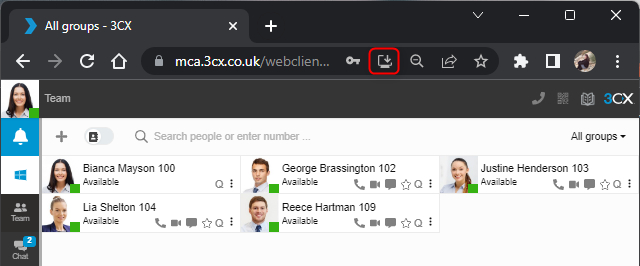

Verwenden Sie PWA anstelle der Electron APP – So geht’s

- Melden Sie sich beim Webclient an

- Sie haben zwei Möglichkeiten:

- Klicken Sie auf das Betriebssystemsymbol unter dem Benutzeravatar. Ein neuer Dialog wird geöffnet, wählen Sie „Web App (PWA)“ und klicken Sie dann auf die Schaltfläche „Installieren“.

- ODER klicken Sie auf die Schaltfläche „Installieren“ (ein Bildschirm mit einem Pfeil) in der Adressleiste und bestätigen Sie. Siehe das im Screenshot rot eingekreiste Symbol.

- So stellen Sie die App auf Autostart:

- In Google Chrome: Öffnen Sie Ihren Chrome-Browser und geben Sie „chrome://apps“ in die Adressleiste ein. Klicken Sie mit der rechten Maustaste auf „3CX“ und aktivieren Sie „App beim Anmelden starten“.

- Auf Microsoft Edge: Wählen Sie auf Edge in dem Dialogfeld, das nach der Installation angezeigt wird, die Option zum Autostart aus.

PWA funktioniert nur auf Google Chrome und Microsoft Edge – nicht auf Safari oder Firefox

Weitere Informationen finden Sie im Benutzerhandbuch des Webclients.

Vermeiden Sie die Verwendung der Electron-App, es sei denn, dies ist absolut notwendig

In ein oder zwei Tagen werden wir eine weitere Electron-App von Grund auf mit einem neuen signierten Zertifikat neu erstellen lassen. Es wird erwartet, dass dies absolut sicher ist. Wir empfehlen dringend, die Electron-App nicht zu verwenden, es sei denn, es gibt absolut keine Alternative. Das Electron-App-Update, das wir heute veröffentlichen, gilt als sicher, aber es gibt keine Garantie dafür, dass wir nur 24 Stunden Zeit hatten, um die notwendigen Anpassungen vorzunehmen.

Weitere Informationen folgen – Transparenz garantiert

Wir arbeiten immer noch daran, das volle Ausmaß des Angriffs zu entschlüsseln, und wir versprechen volle Transparenz, sobald uns alles klar ist. Wir wollen nichts überstürzen und falsche Annahmen treffen. Bitte folgen Sie unserem Forum und Blog sowie unseren LinkedIn-, Twitter-, Facebook- und Instagram-Seiten, da wir unsere Kunden und Partner weiterhin regelmäßig auf dem Laufenden halten.

Unsere anhaltende und sehr aufrichtige Entschuldigung

Wir entschuldigen uns weiterhin aufrichtig bei allen unseren Partnern und Kunden weltweit. Das gesamte 3CX-Team arbeitet weiterhin rund um die Uhr.

Quelle: https://www.3cx.de/blog/desktopapp-sicherheitswarnung-updates/

31. 03. 2023 10:35 Welche Versionen sind betroffen?

Die mit Update 7 gelieferte Electron Windows-App, Versionsnummern 18.12.407 und 18.12.416, die Electron Mac App-Versionsnummern 18.11.1213, 18.12.402, 18.12.407 und 18.12.416 sind ebenfalls betroffen.

Auszüge aus Andy’s Blog:

Offizielle Meldungen und weitere Informationen finden sich hier:

3CX Blog – 3CX DesktopApp Security Alert

3CX Blog – Sicherheitswarnung zur 3CX Desktop App

3CX Forum – 3CX DesktopApp Security Alert <- Hier gibt es aktuelle und offizielle Update-Meldungen auf Englisch

3CX Forum – Sicherheitswarnung zur 3CX Desktop App <- Hier gibt es aktuelle und offizielle Update-Meldungen auf Deutsch

Weitere Links zum Thema:

3CX – Forum – Threat alerts from SentinelOne for desktop update initiated from desktop client

Borns IT- und Windows-Blog – 3CX Desktop-App in Supply-Chain-Attack infiziert (29. März 2023)

Deskmodder.de – Sicherheitsvorfall bei der 3CX Desktop App Version 18.12.407 & 18.12.416

heise online – VoIP-Software 3CX verteilt Schadcode nach Sideloading-Angriff

Update 30.03.2023 – 19:14

Mittlerweile gibt es aktualisierte Apps die auf der PBX eingespielt bzw. verteilt werden können:

Update 30.03.2023 – 20:36

Update 30.03.2023 – 20:36

Im deutschen 3CX Blog ist zu lesen, das Mandiant mit der Untersuchung des Vorfalls beauftragt wurde. Ferner soll es in ein-zwei Tagen weitere App-Updates geben, die dann mit einem neuen Zertifikat signiert sind:

3CX Blog – 3CX Desktop App – Sicherheitswarnung – Mandiant mit Untersuchung beauftragt

Quelle: https://www.andysblog.de/3cx-desktop-app-von-supply-chain-attacke-betroffen